专家教您手工处理U盘伪装文件夹病毒

当今U盘、移动硬盘已成为了传播病毒的主要途径之一。用户常见到的一种U盘病毒现象为,U盘中出现一个421KB统一大小的.exe后缀伪装文件夹,该病毒双击可以打开,也可以删除,但删除后再刷新可移动磁盘时病毒文件又再出现。因为它与原有的文件夹名称相同,因此又称伪装文件夹病毒。

以下主要给大家提供一种手工处理病毒的思路与技巧,虽然U盘病毒现象不尽相同,但手动清除的原理大同小异,只要掌握手工处理病毒的核心思想与关键要素,那么不管是什么类型的病毒在进行手工处理的时候都会有了切入点,下面我们看看专家怎么说。

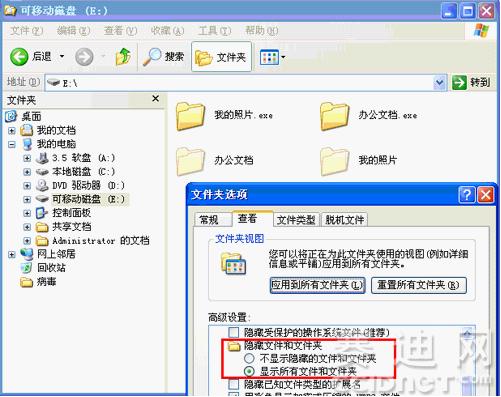

瑞星安全专家唐威表示,从病毒文件夹删除后又立即被创建的现象不难看出,系统中正加载着病毒文件,该病毒文件不断地向U盘写入文件并命名为“文件夹名.exe”的病毒。当你通过“文件夹选项”显示隐藏文件时,原有的硬盘文件可以看到(如图1),但却无法右键修改文件夹的属性。

图1

唐威指出,借助杀毒辅助工具对系统中可疑进程进行排查与删除是结束这个“罪魁祸首”的最方便的手段。本次手工处理病毒所借助的工具是XueTr,目前支持32位的Windows 2000、XP、2003、Vista、2008和Win7等操作系统,是一款免费的杀毒辅助工具,它可以查看进程模块、注册表项、系统启动项等,并通过一系列的排查工作最终检测到病毒文件并杀之,功能十分强大,并且操作友好容易上手,是手工杀毒非常好的辅助工具之一。具体操作步骤如下:

1)查找并结束系统中明显的异常进程winweb.exe,右键将其选中,并选择“结束进行并删除文件”操作。

2)利用XueTr工具强制删除U盘中的两个病毒文件“我的照片.exe”和“办公文档.exe”,注意勾选“删除后阻止文件再生”。

3)为检查病毒文件是否还会再生,用XueTr工具对移动磁盘进行刷新操作,这时会发现,两个病毒文件又出现了,据此分析系统中还有残余的病毒文件仍在加载,并不停地向U盘中创建后缀为.exe的文件夹。为了彻底清除病毒文件,再回到进程中逐一检查系统当前所有进程下加载的文件后,发现explorer.exe下挂有可疑模块iconhandle.dll且无数字签名。

4)找到该文件所在目录C:\WINDOWS\system32,并利用“创建日期”排列该目录下所有文件查看详细,这时发现了意外收获:该目录下的webad.dll和web.dat两个文件与iconhandle.dll的创建时间相同,再仔细检查一下你会发现web.dat文件大小为421KB,与U盘下的两个病毒文件夹大小一致!且正常系统中C:\WINDOWS\system32路径下原本就不存在这三个文件,由此可以推断三个文件都是由病毒创建,可以全部删除。

5)右键点击explorer.exe下加载的iconhandle.dll,将其全局卸载。

注:由于iconhandle.dll挂在explorer.exe进程下,全局卸载的时候explorer.exe进程会重启,属于正常现象,不必担心。

6)通过XueTr工具找到上述三个可疑文件,全部选中,右键点击选择“添加到重启删除”操作,然后立即重启计算机。

计算机重启后需要进行最后的检查工作,通过XueTr查看explorer.exe进程下已不再加载iconhandle.dll,并且C:\WINDOWS\system32目录下的三个可疑文件都不复存在,明显的病毒迹象已不再复现,再次尝试删除U盘下的“我的照片.exe”和“办公文档.exe”会发现病毒文件夹不会再次生成了。如此看来该U盘病毒算是清理干净了,但是原有的文件夹系统属性仍为隐藏且无法修改,那么还得进行手工杀毒后的善后操作,此处可通过attrib指令修改文件夹系统属性,方法如下:

1、点击“开始”→“运行”,输入“cmd”后回车打开DOS窗口

2、由于当前U盘在系统中所处盘符标志为E盘,故在命令行中输入“e:”,然后回车

3、继续在命令行输入“attrib /s /d –s -h”后回车,待命令运行完后再查看一下E盘下的文件夹图标都恢复正常了。 至此,该U盘病毒的手工处理和修复过程已全部完成。经历了手工杀毒的过程,你会发现病毒并没有想像中的那么可怕,只要找到病毒文件、并通过合理可行的方式将其清出系统即可。

以上由天伟数据恢复中心转载 |